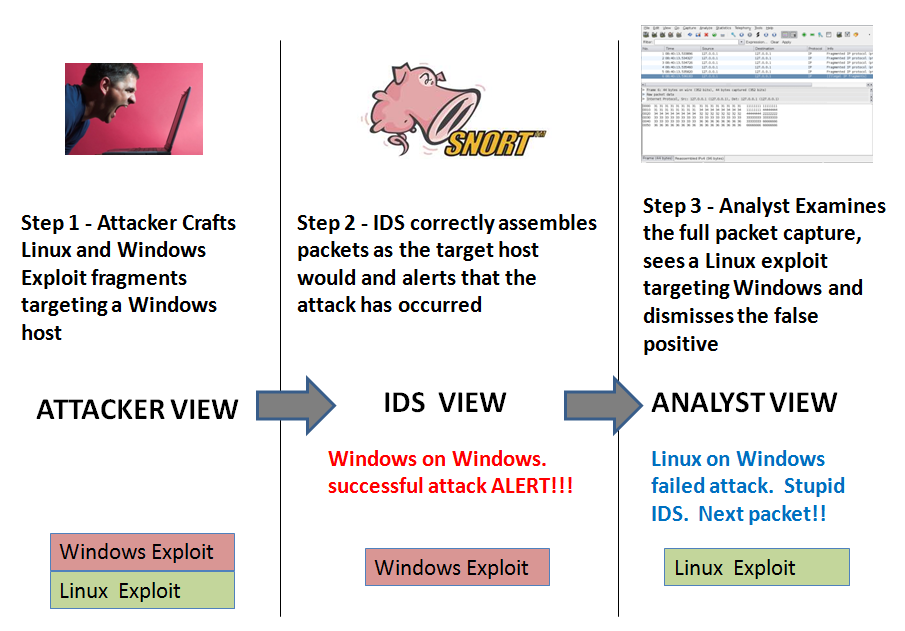

Použití překrývající IP fragmentace, aby se zabránilo odhalení IDS byl asi na dlouhou dobu. Víme, jak tento problém vyřešit. Nejlepší volbou je podle mého názoru je použít nástroj jako pf paketu OpenBSD filtr [1] drhnout naše paketů eliminující všechny fragmenty v pfSense [2] je to snadno nasadit). Tato možnost však není bez námitek [3]. Dalo by se jednoduše nakonfigurovat IDS upozornit na a / nebo upustit od překrývající fragmentované pakety.Překrývající se fragmenty by neměly existovat v běžném provozu. Další možností je nastavit IDS opět složit pakety stejně koncový bod je sestavuje. Snort je frag3 preprocesor bude znovu složit pakety založené na OS cílové IP a úspěšně odhalit případné fragmentované útoky, které by fungovat proti určitému cílového hostitele.Problém vyřešen v pořádku? Tam je další příležitost pro útočníci použít rozdíly v motorech nového sestavení fragmentace ve svůj prospěch. Co se stane, když analytik IDS se obrátí k jejich plné zachycování paketů pochopit útok? Pokud analytika nástroje reassemble pakety jinak, než cílová OS analytik může nesprávně zamítl PRAVDA pozitivní Falešný poplach.

Dnes, s nízkými náklady na discích, může více a více organizací dovolit udržovat plnou paketů zachytí na všechno, co jde dovnitř a ven ze své sítě. Pokud nejste s úplným zachycování paketů, měli byste se na to. Nemyslím si, že existuje lepší způsob, jak pochopit útoky na síti pak mají plné paket zachytí. Jedna velká možností je nainstalovat Daemonlogger [4] na Linux / BSD distribuce dle vašeho výběru. Tuto volbu jsem na mnoho let. Dnes jsem používat bezpečnostní cibule distro [5] Doug Burks.Pokud chcete zdarma IDS s plným zachycování paketů, které můžete snadno a rychle nasadit, bezpečnost cibule je skvělá volba.

Jakmile budete mít plnou zachycování paketů, jak si najít roztříštěné útoky? Mohli byste zkusit montáži jim Wireshark. Podívejme se na to, že ven a podívejte se, co se stane. Bezpečnost Cibule má scapy instalovány tak, pojďme ji využít k výrobě některé překrývající se fragmenty. Budu vytvářet klasické překrytí fragmentu vzor ilustrují papíru "mapování Active: Bránit NIDS únikům beze změny provozu" od Umesh Shankar a Verna Paxson [6] a pak dále vysvětleno v "Target Based fragmentace shromáždění" Judy Novák [7] .

.png)

Nyní otevřete náš "framentpattern.pcap" s Wireshark a uvidíme, co vidíme.

Pokud budete porovnávat reassembled vzor toho, co bylo uvedeno v článku Judy Nováka poznáte BSD opětovnou remontáž vzor. Takže uvidíte všechny útočné pakety, které jsou zaměřeny na počítači pomocí BSD opětovnou remontáž metodiku, ale ne ty zaměřené na dalších nového sestavení politik (první, poslední, BSD Právo a Linux). Byste vidět překrývající fragmentace útoků zaměřených na Windows i Linux. Nicméně, bezpečnost cibule nyní (jak stavět 20120518 [8] ) má skript v Pythonu s názvem "reassembler.py". Poskytnete-li reassembler.py s pcap, která obsahuje fragmenty, bude reassemble pakety pomocí každé z 5 nového sestavení motorů a ukázat vám výsledek.To bude ještě psát 5 verze paketů na disk, takže si můžete prohlédnout binární náklad jako cíl OS by vidět. Podívejme se, co dělá reassembler s roztříštěným pakety jsme právě vytvořili.

.png)

Nyní můžete vidět přesně to, co viděl, IDS a učinit správné rozhodnutí při analýze vašich paketů zachytí. Používáte-li cibule, není volba pro vás, můžete si stáhnout reassembler.py přímo z mého SVN http://baggett-scripts.googlecode.com/svn/trunk/reassembler/~~pobj .Jak řešíte to? Jaké jsou další způsoby, jak tento problém vyřešit? Zanechat komentář.

Bezpečnost cibule tvůrce Doug Burks a já se učí společně v Augusta GA 11.června - 16. místě. Pojďte se "SEC503 detekci narušení do hloubky" od Douga nebo "SEC560 Network Penetrační testy a etický hacking" ode mě Bootcamp stylu! Registrujte se ještě dnes! [9]

Mark Baggett[1]http://www.freebsd.org/doc/handbook/firewalls-pf.html

[2] http://www.pfsense.org/

[3]http://sysadminadventures.wordpress.com/2010/11/02/why-pfsense-is-not-production-ready/

[4] http://www.snort.org/snort-downloads/additional-downloads

[5] http://securityonion.blogspot.com/

[6] http://www.icir.org/vern/papers/activemap-oak03.pdf

[7]http://www.snort.org/assets/165/target_based_frag.pdf

[8]http://securityonion.blogspot.com/2012/05/security-onion-20120518-now-available.html

[9] http://www.sans.org/community/event/sec560-augusta-jun-2012

Žádné komentáře:

Okomentovat