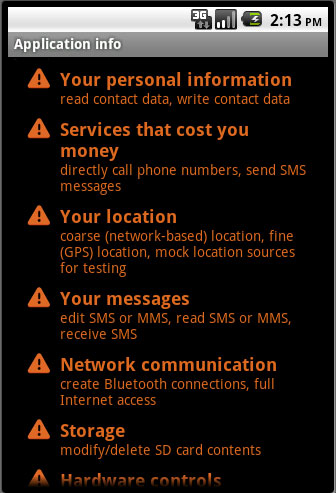

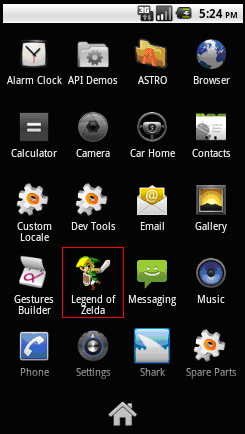

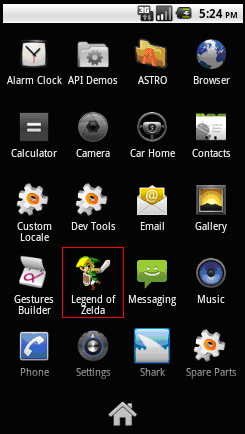

Tento adware objevil na Google App Play trhu. Jakmile je tato adware je nainstalován na příslušném zařízení a aplikace se používá, vytvoří zástupce, který vypadá, že je hra, Legend of Zelda. To také dodává zkratky na webové stránky v příslušném přístroje domovské obrazovce.

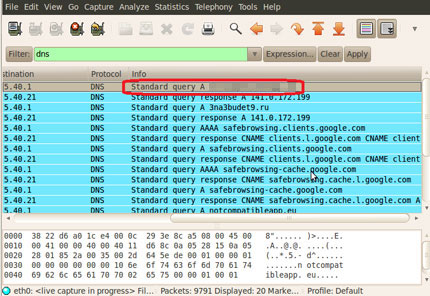

Chcete-li získat jeden přehledným ucelený pohled na chování tohoto Adware naleznete v Threat diagramu níže. Je schopen zobrazovat reklamy z určitých míst.

Tato aplikace využívá open source N64 emulátor.

Tento adware mohou být staženy z prodejen / app třetích stran obchodech app. Příjezd Detaily

Tento adware mohou být staženy z prodejen / app třetích stran obchodech app.

Poznámky:

Tento adware objevil na Play Google app trhu. Od té doby byla přijata dolů.

Jakmile je tato adware je nainstalován na příslušném zařízení a aplikace se používá, vytvoří následující zkratky:

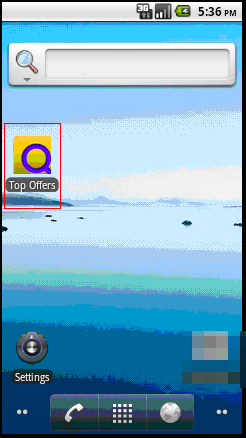

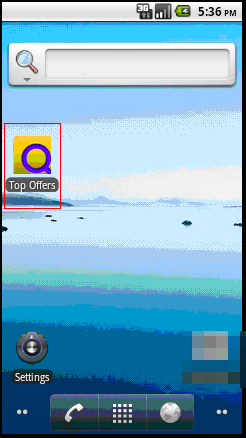

To také dodává zkratky na webové stránky v příslušném přístroje domovské obrazovce:

Je schopen zobrazovat reklamy z následujících akcí:

- Airpush

- Google Ads

- Leadbolt

- Mobfox

- Sellaring

Některé z uvedených postupů reklamních sítí jsou:

- Přidání reklamy na oznámení

- Změna v prohlížeči záložky

Tato aplikace využívá open source N64 emulátor.